Paulo Moniz

Director of Information Security and IT Risk at EDP – Energias de Portugal e Alumnus do Executive MBA AESE

Imagine-se CISO de uma organização e que se encontra numa reunião anual, muito tensa, de orçamento!

Imagine ainda que, após ter observado os seus pares arduamente a defender os seus planos para o ano que se avizinha, chegou a sua vez de intervir, sob solicitação do CFO dessa organização imaginária, que lhe pede que justifique o seu orçamento de cibersegurança, que até é crescente em relação ao ano anterior e que está explanado num slide carregado de hermetismo técnico. Neste cenário, começa a sentir uma angústia crescente à medida que o seu CFO lhe dirige perguntas muito concretas e objetivas, tais como: Qual a redução de risco que se obtém com o investimento que propõe? Se tiver que reduzir investimento, quais as iniciativas que deixa de parte e porquê? O que vai acontecer à organização se não executar o plano proposto?

É natural, e mesmo saudável, em especial se for alguém que partilha do princípio que só se gere aquilo que se mede, que sinta algum incómodo, mesmo um ligeiro entorpecimento na voz, rapidamente ultrapassado, porque afinal você é um profissional cheio de confiança. Começa então a desenrolar o seu discurso estruturado em torno do medo das ciberameaças, pautando, aqui e ali, a sua exposição por algum obscurantismo tecnológico que, hipoteticamente, você pensa lhe permitirá evitar questões adicionais e obter o respeito da audiência, já que, aparentemente, mostrará que sabe de coisas que mais ninguém naquela reunião sonha o que são…

Ao discorrer a sua narrativa do medo vai lembrando os presentes deste ou daquele ciberataque bem- -sucedido, que aconteceu no último mês a uma outra empresa do mesmo sector ou a um parceiro, repescando, para o efeito, as notícias catastróficas que inundaram as redes sociais durante dias. Se ainda não for suficiente para convencer o seu CFO e a confiança estiver a dominar a sua apresentação, pode então dar um salto aos temas de compliance, observando como podem afetar com severidade a imagem da empresa ou resultarem num enorme impacto financeiro, sendo que estes, normalmente, se refugiam em termos tão vagos como “exigência de níveis de segurança adequada” o que, para evitar males maiores, equivale, na sua interpretação zelosa, a implementar todos os controlos de segurança que lhe for possível.

Finalmente, se ainda encontrar estoicos resistentes e estiver muito bem preparado, vai-se socorrer de alguns artigos técnicos, de autoria de reconhecidas consultoras ou fabricantes, que justificam a urgência de soluções de cibersegurança que têm nomes idênticos aos que aparecem no seu slide hermético, o que à partida será o último golpe que ilustrará a todos, de forma cabal, que você sabe realmente o que está a fazer.

Para o bem de todos certamente que será bem-sucedido na sua reunião, mas na verdade, o que você gostaria mesmo, era medir o ciber-risco de forma consolidada e dar as respostas objetivas às perguntas que o seu CFO lhe colocou!

Ciber-risco no board

O ciber-risco está, cada vez mais, no topo das agendas dos conselhos de administração executivos das empresas, existindo uma crescente vontade e esforço dos decisores de topo para compreender e gerir este risco tal como um outro risco operacional da organização. De facto, se analisarmos atentamente, podemos concluir que o ciber-risco pode ser traduzido, tal como outros riscos organizacionais, em danos reputacionais, financeiros, operacionais, regulatórios, ou mesmo na perda de valor e de ativos físicos para a organização, sendo a particularidade deste risco o facto das ameaças que lhe podem dar corpo se perpetrarem pela avenida do ciberespaço e do digital.

Para estar alinhado com a gestão da empresa o CISO, apesar de ter a consciência da imprevisibilidade e sofisticação das ameaças do ciberespaço, não se pode afastar da linguagem dos decisores, pelo que não pode esquecer que gerir nunca é, e talvez nunca seja, um exercício de fazer crescer o negócio ou reduzir risco com base em recursos infinitos. As organizações necessitam de definir prioridades e estabelecer critérios onde aplicar os seus recursos, sejam eles financeiros ou capacidade humana, entre outros, e para fazer isso precisam de medir e ter dados que fundamentem a decisão.

Deste modo, o esforço do CISO deverá ser sempre no sentido de conseguir apresentar o ciber-risco à gestão da organização como um outro risco operacional, ou seja, deverá tentar quantificá-lo, analisá- -lo e comunicá-lo de forma sólida, compreensível e credível, o que equivale a dizer que as métricas têm que ter um contexto e significado para o negócio.

O desafio do ciber-risco

Se à partida esta necessidade de gerir de forma quantitativa o ciber-risco parece óbvia, é razoável perguntar então porque não o fazemos nas nossas organizações? Existem muitas empresas, soluções, serviços, que, de uma forma ou de outra, proclamam que realizam avaliação do ciber-risco de uma organização produzindo mapas de risco policromáticos ou números numa escala que vai, essencialmente, do caos ao nirvana. O que não se refere nestes discursos é que esta medição, atualmente e na esmagadora maioria das vezes, é sempre um processo que está, ainda, longe de representar o risco real de uma organização neste domínio da cibersegurança, sendo que, também, estes indicadores ganham pouca tração porque têm pouca tradução em linguagem de negócio.

A principal razão para esta dificuldade prende-se com a complexidade do ciberespaço e das ciberameaça, que decorrente primordialmente da multidisciplinariedade do tema, dificulta a captação de dados e a criação de modelos que capturem o risco cibernético de uma organização de forma fidedigna. São muitas as variáveis a equacionar na fórmula do ciber-risco, que vão desde a heterogeneidade do portfólio de sistemas que suportam o negócio, até ao contexto geopolítico, passando por inúmeros outros aspetos, como o sector onde a organização se insere, a literacia digital dos seus colaboradores ou mesmo as capacidades que tenha implementadas, tais como, a título de exemplo, a monitorização em tempo real ou o processo de resposta a incidentes.

Os métodos utilizados de recolha de informação, por quem proclama realizar uma análise de risco detalhada, vão desde questionários, até à instalação de agentes dentro das redes para captura de dados, ou mesmo passando pela observação do comportamento exterior de uma organização no ciberespaço, como no caso dos ratings. Os dados recolhidos são ingeridos por modelos, mais ou menos sofisticados, para produzirem índices de risco, contudo, facilmente percebemos que se, por exemplo, a qualidade dos dados recolhida for deficiente, não há modelo que possa produzir resultados que sejam úteis e, mais importante, que não sejam enganadores!

Como exemplo do exposto imagine-se um questionário, com respostas binárias, e uma, entre muitas hipotéticas questões, que nos solicita que indiquemos se temos MFA (Multi Factor Authentication) na nossa infraestrutura tecnológica. Uma resposta a esta pergunta pode ser muito complexa, na medida que podemos ter diversas dimensões na resposta, desde os mecanismos utilizados na implementação do MFA, o seu grau de cobertura ou qual a criticidade dos recursos protegidos com este tipo de autenticação. Se imaginarmos outros temas com DLP (Data Loss Prevention), Endpoint Protection ou Database Protection, e se em cada um deles tivermos entradas de dados erróneas a caracterizá-los, facilmente podemos imaginar a propagação de erros que iremos obter quando executamos o modelo adotado, não obstante a bondado do mesmo. Desafiante…

Abordagens à cibersegurança

Talvez pelo que foi exposto, mas também pela urgência do tema, as abordagens à cibersegurança nas organizações são quase sempre baseadas em maturidade ou em compliance, focando-se fundamentalmente na construção de capacidades, como um SOC (Security Operations Center), testes de intrusão ou mesmo tecnologias como MFA já aqui referidas, entre muitas outras. Estas abordagens são cruciais e incontornáveis quando o estado de maturidade da segurança numa organização é muito baixo, ou a mesma fica exposta subitamente a novas regulações, quer por alterações do contexto onde atua quer por aquisição ou fusão com outras empresas. Contudo, apesar da bondade e, por vezes, necessidade urgente destas abordagens, estas são focadas na prevenção, esperando-se que, a tempo, os respetivos efeitos decrementem o risco. Todavia, um CISO deve procurar a médio prazo mudar a sua abordagem para uma gestão da cibersegurança orientada ao risco.

Neste seu caminho de transição de uma abordagem de maturidade para o risco, o CISO irá encontrar muitos desafios, a começar pela definição de indicadores que tenham contexto de negócio, mas também se irá debater com dificuldades em temas de recolha de dados fidedignos ou na identificação e definição de modelos de cálculo de risco a adotar. O mundo da cibersegurança, e mesmo das tecnologias da informação, é bastante recente quando comparado com outras áreas na nossa sociedade, o que também não permite ter dados históricos suficientes para modelar comportamentos, como no caso da sinistralidade automóvel, que alimentam modelos afinados que suportam a atividade das seguradoras deste ramo.

Para não criar expetativas que venham a ser defraudadas, a resposta à mítica questão se uma abordagem orientada ao risco pode evitar de forma decisiva ciberataques bem-sucedidos, a resposta será a mesma que a abordagem focada na construção de capacidades e compliance: um atacante com muitos recursos e uma motivação muito dirigida terá sempre uma elevada probabilidade de sucesso. Contudo, a principal diferença nesta abordagem é que podemos racionalizar custos e esforço, canalizando-os para os aspetos mais fundamentais, até porque a maioria dos atacantes, em especial os que têm motivação financeira, têm, também eles, praticas de gestão que lhe maximizam o retorno de investimento e, como tal, as suas primeiras vítimas serão sempre os elos da cadeia mais vulneráveis.

Conclusão

Não obstante, a complexidade e o carácter relativamente novo deste risco, a abordagem da cibersegurança baseada no ciber-risco com métricas fidedignas e com significado, sendo complexo, não é uma tarefa impossível. É certo que será difícil atingir modelos perfeitos, no entanto, este facto não deverá assustar o CISO e impedi-lo de iniciar esta caminhada! É fundamental e urgente começar a arranjar métricas que sejam relevantes e coerentes, tecnicamente, mas, sobretudo para o negócio, sendo que este cenário poderá apresentar outros benefícios, como, por exemplo, servirem como um instrumento de motivação das equipas, dando-lhes o rumo e propósito que os energiza no seu dia a dia desgastante.

Existe muito trabalho a ser desenvolvido neste âmbito, tanto no domínio empresarial como académico. É fundamental para a missão do CISO, que já desenvolveu um programa de implementação de capacidades de cibersegurança numa organização, que inicie esta caminhada para chegar a uma abordagem orientada ao risco. Para atingir esse objetivo deverá explorar as soluções que estão a ser desenvolvidas e iniciar com pequenos passos, expandindo à medida que for ganhando mais maturidade e tração interna. É uma caminhada desafiante que só lhe permite saber se chegou ao destino conforme se sentir na próxima reunião de orçamento que venha a ter com o seu CFO.

Artigo publicado na IT Security

Os Benefícios de um Conselho Consultivo

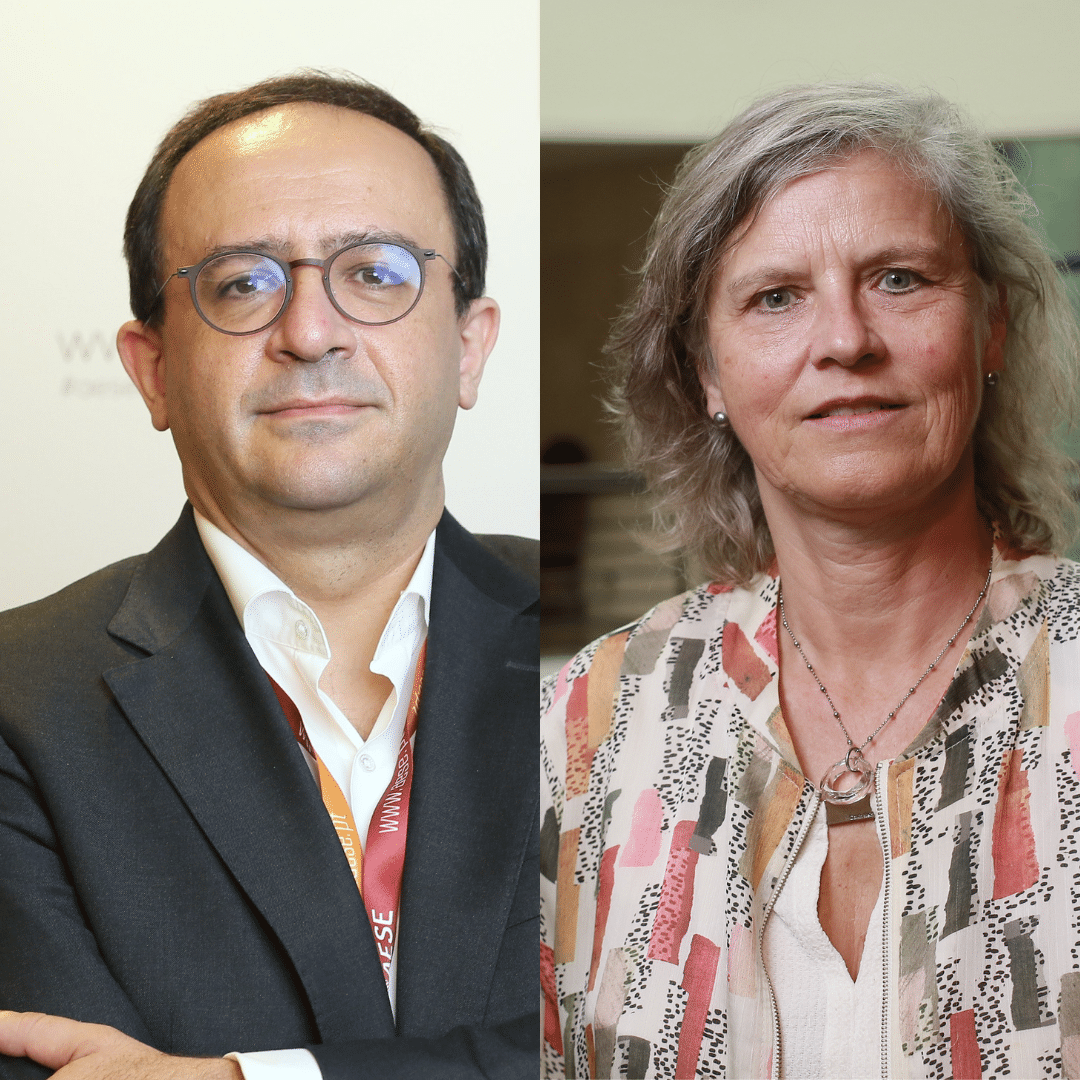

Jorge Ribeirinho Machado, Professor da AESE

Eduarda Luna Pais, Teaching Fellow na AESE e Sócia Gerente da ELPing Organizational Fitness

O potencial inexplorado da poupança em Portugal

Afonso Barbosa

Professor de Contabilidade Financeira, Contabilidade de Custos, Sistemas de Planeamento e Controlo de Gestão na AESE

Could regulation technology – or ‘reg-tech’ – avert banking failures?

Gayle Markovitz, World Economic Forum

Image: REUTERS/Denis Balibouse